Vorbeugende Computerwartung

Der beste Weg, um mit Problemen umzugehen, besteht darin, zu verhindern, dass sie überhaupt auftreten. Hier kommt die vorbeugende Wartung ins Spiel.

Ein gutes vorbeugendes Wartungsprogramm umfasst einen umfassenden Sicherungsplan, Maßnahmen zum Schutz des Systems vor böswilligen Exploits, regelmäßige Hardware- und Softwarewartung sowie Schritte zur Aufrechterhaltung der allgemeinen Systemordnung. Ziel der vorbeugenden Wartung ist es, die Wahrscheinlichkeit von Hardwarefehlern zu verringern, die Lebensdauer des Systems zu verlängern, Systemabstürze durch veraltete Treiber und andere Softwareprobleme zu minimieren, das System vor Viren und anderer Malware zu schützen und Datenverlust zu verhindern.

In den folgenden Abschnitten wird ein grundlegendes Programm zur vorbeugenden Wartung beschrieben, das Sie als Grundlage für die Entwicklung eines Programms verwenden können, das Ihren eigenen und den Anforderungen Ihres Systems entspricht.

Sichern des Systems

Die Aufrechterhaltung eines guten Satzes von Sicherungen ist ein wichtiger Bestandteil der vorbeugenden Wartung.

Die Verfügbarkeit kostengünstiger Festplatten und Motherboards, die die RAID 1-Spiegelung unterstützen, hatte dazu geführt, dass sich viele Menschen zum Schutz ihrer Daten ausschließlich auf RAID 1 verlassen mussten. Das ist eine sehr schlechte Idee. RAID 1 schützt nur vor dem Ausfall einer Festplatte, die bestenfalls teilweise geschützt ist. RAID 1 schützt nicht vor:

- Daten werden durch Viren oder Hardwareprobleme beschädigt

- Versehentliches Löschen, Überschreiben oder Ändern wichtiger Dateien

- Katastrophaler Datenverlust wie Feuer oder Diebstahl Ihrer Geräte

Zum Schutz vor diesen und anderen Bedrohungen besteht die einzige zuverlässige Lösung darin, regelmäßig Sicherungskopien Ihrer Daten auf einem Wechselmedium wie Bändern, optischen Datenträgern oder Wechseldatenträgern zu erstellen.

Sicherungshardware

In der Vergangenheit gab es keine wirklich gute Hardware-Auswahl für die Sicherung von Heim- und SOHO-Systemen. Bandlaufwerke waren teuer, komplex zu installieren und zu konfigurieren, verwendeten zerbrechliche und teure Medien und waren schmerzhaft langsam. Obwohl CD-Brenner relativ schnell und kostengünstig waren, speicherten sie so wenig Daten, dass viele Leute, die sie zum Sichern verwendeten, an die schlechten alten Tage des Austauschs von Disketten erinnert wurden. Externe Festplatten waren teuer und von zweifelhafter Zuverlässigkeit.

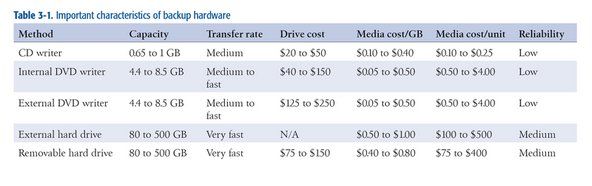

Dinge haben sich geändert. Consumer-Bandlaufwerke sind immer noch teuer und langsam, obwohl es einfacher ist, ein modernes ATAPI-Bandlaufwerk zu installieren als zu Zeiten, als Bandlaufwerke SCSI oder proprietäre Schnittstellen verwendeten. CD-Brenner sind immer noch relativ schnell und kostengünstig und eine gute Lösung, wenn Ihre Daten auf eine oder zwei CDs passen. Die bedeutendste Änderung bei Backup-Hardware für Endverbraucher war die Einführung kostengünstiger DVD-Brenner und externer oder austauschbarer Festplatten. Tabelle 3-1 listet die wichtigen Merkmale der Arten von Sicherungshardware auf, die für Heim- und SOHO-Sicherungen verwendet werden.

Tabelle 3-1: Wichtige Merkmale der Sicherungshardware

Zusätzlich zu den Kostenaspekten treten bei der Auswahl der Sicherungshardware zwei Probleme auf: Kapazität und Geschwindigkeit. Im Idealfall sollte die von Ihnen ausgewählte Hardware groß genug sein, um den gesamten Inhalt Ihrer Festplatte oder zumindest alle Benutzerdaten auf einer Disc oder einem Band zu speichern. Ebenso wichtig ist, dass die Sicherungshardware schnell genug ist, um eine vollständige Sicherung durchzuführen und zu überprüfen, wann immer Sie für Sicherungen zur Verfügung stehen. Es ist einfach, beide Anforderungen zu erfüllen, wenn Sie ein unbegrenztes Budget haben, aber die meisten von uns müssen den einen oder anderen Kompromiss eingehen, um nicht die Bank zu sprengen.

Für die meisten Heim- und SOHO-Benutzer ist ein DVD-Brenner der beste Kompromiss. Für 100 US-Dollar oder weniger (möglicherweise viel weniger) können Sie einen internen DVD-Brenner und einen Vorrat an Discs kaufen, der ausreicht, um einen umfassenden Sicherungsplan zu implementieren. Wenn Sie mehrere nicht vernetzte Systeme oder Notebooks sichern möchten, können Sie sie mit einem externen USB / FireWire-DVD-Brenner einzeln sichern.

Die Kapazität einer beschreibbaren DVD mit 4,4 GB für Single-Layer und 8,5 GB für Dual-Layer reicht für viele Systeme aus (wir werden in Kürze erklären, warum). Das Schreiben und Überprüfen einer vollständigen Disc dauert nur wenige Minuten. Daher ist es praktisch, häufig, sogar mehrmals während eines Arbeitstages, eine Sicherungskopie zu erstellen. Der einzige Nachteil einer beschreibbaren DVD besteht darin, dass optische Discs eine viel weniger robuste Fehlerkorrektur aufweisen als Bänder. Dies bedeutet, dass die Wahrscheinlichkeit gering ist, dass eine Datei nicht von einer Sicherungs-DVD wiederhergestellt werden kann. Das ist jedoch ein leicht zu lösendes Problem. Sichern Sie einfach häufiger und bewahren Sie Ihre älteren Sicherungsdatenträger auf. Wenn Sie die Datei nicht von der aktuellen CD wiederherstellen können, können Sie sie von der unmittelbar vorhergehenden wiederherstellen.

SCHEIBE GEGEN BAND

Wir sind Gürtel-und-Hosenträger-Typen, wenn es um den Schutz unserer Daten geht. Bevor erschwingliche DVD-Brenner verfügbar wurden, haben wir jeden Tag unsere eigenen Systeme mit Travan- und DDS-Bandlaufwerken gesichert. Und wir geben zu, dass die weniger robuste Fehlerkorrektur von optischen Discs uns zunächst eine Pause gab. Aber wir haben vor ein paar Jahren auf die Verwendung von DVD + R und DVD + RW für Backups umgestellt, und wir haben nicht zurückgeschaut. Wir verwenden hochwertige Discs (Verbatim Premium) und hatten noch nie Probleme, eine Datei wiederherzustellen. Tape hat immer noch seinen Platz in Rechenzentren von Unternehmen, ist jedoch für Privatanwender und SOHO-Benutzer veraltet.

Wenn die DVD nicht groß genug ist, sollten Sie externe oder austauschbare Festplatten verwenden, die zwischen 80 GB und mehr als 500 GB speichern. Stellen Sie sich die Festplatte in beiden Fällen eher als Medium als als Laufwerk vor. Mit anderen Worten, eine externe oder austauschbare Festplatte ist eigentlich nur ein lustig aussehendes Band oder eine CD, die Sie genauso behandeln wie jedes andere austauschbare Sicherungsmedium. So wie Sie für eine gute Backup-Rotation mehrere Discs oder Bänder benötigen, benötigen Sie auch mehrere externe oder austauschbare Festplatten. In Bezug auf die Zuverlässigkeit liegen Festplatten zwischen Bändern und optischen Datenträgern. Festplatten haben eine robustere Fehlererkennung und -korrektur als optische Datenträger, sind jedoch weniger robust als Band. Auch dies muss kein Problem sein, wenn Sie auf mehreren externen / austauschbaren Festplatten sichern. Wenn Sie eine Datei nicht von einer wiederherstellen können, können Sie sie von einer anderen wiederherstellen.

RAT VON RON MORSE ÜBER BACKUPS

Stellen Sie sicher, dass Ihre neuesten Hardware- und Software-Upgrades Ihre archivierten Daten nicht zurücklassen. Zu einer Zeit habe ich den größten Teil meiner Sicherung auf einer externen CDC SCSI-Festplatte durchgeführt. Mit 80 MB würde es nicht die System- oder Anwendungsdateien enthalten (ich hatte das Originalinstallationsmedium dafür), aber es war groß genug, um meine persönlichen Daten zu speichern, bis die Dinge so weit waren, dass sie nicht mehr waren. Das Laufwerk wurde in den Archivstatus herabgestuft und fiel aus dem regulären Dienst. Ich habe nicht zu viel darüber nachgedacht.

Eines Tages baute ich mir einen neuen Computer ohne SCSI-Adapter, da der neue Computer keine SCSI-Geräte hatte. Die alte Maschine wurde an eine ahnungslose Partei verkauft. Dann musste ich eines Tages auf das Archiv zugreifen. ich Ja wirklich benötigt, um auf das Archiv zuzugreifen. Duh. Teure Lektion. Dies gilt auch für Software. Wenn Sie viele wichtige Daten in einem proprietären Dateiformat haben, ist der Besitz der Dateien selbst nur die halbe Herausforderung. Sie müssen sie auch lesen können. (Fügen Sie hier Werbung für Standards für offene Dateien ein.)

Organisation Ihrer Datenverzeichnisstruktur

Wenn Sie auf Festplatten sichern, können Sie jedes Mal Ihre gesamte Festplatte sichern. Wenn Sie einen DVD-Brenner verwenden, werden Sie wahrscheinlich selten vollständige Sicherungen durchführen, wobei routinemäßige Sicherungen nur Ihrer Datendateien durchgeführt werden. In diesem Fall ist es wichtig, Ihre Datenverzeichnisse so zu organisieren, dass es so einfach wie möglich ist, nur Ihre Daten zu sichern und gleichzeitig sicherzustellen, dass Sie alle Ihre Daten sichern. Der Trick dabei ist, Ihre Daten in Gruppen zu unterteilen, die mit unterschiedlichen Frequenzen gesichert werden können.

Beispielsweise belaufen sich unsere Daten ohne Audio- und Videodateien auf etwa 30 GB. Offensichtlich ist es unpraktisch, so viele Daten routinemäßig auf DVDs zu sichern. Glücklicherweise ist es nicht notwendig, jedes Mal alles zu sichern. Ein Großteil dieser Daten sind historische Bücher, die wir vor Jahren geschrieben haben (und die wir möglicherweise irgendwann aktualisieren), alte E-Mails und so weiter. Das alles muss gesichert werden, aber es ist nicht notwendig, es jeden Tag oder sogar jeden Monat zu sichern. Daher trennen wir unsere Daten in Unterverzeichnisse von drei Verzeichnissen der obersten Ebene:

Daten

Dieses Verzeichnis der obersten Ebene enthält unsere aktuellen E-Mails mit Arbeitsdaten, aktuelle Buchprojekte, aktuelle Digitalkamerabilder usw. Dieses Verzeichnis wird täglich auf DVD und häufig den ganzen Tag über gesichert, um Verzeichnisse auf anderen Systemen in unserem Netzwerk zu spiegeln. Wir lassen niemals zu, dass dieses Verzeichnis größer wird, als es auf eine DVD passt.

Archiv

Dieses Verzeichnis der obersten Ebene enthält alle unsere alten Daten: Dateien, die wir möglicherweise nicht von einem Monat zum nächsten oder sogar von einem Jahr zum nächsten benötigen. Dieses Verzeichnis wird auf mehreren redundanten DVD-Sätzen gesichert, von denen zwei außerhalb des Standorts gespeichert werden. Für jeden Sicherungssatz sind derzeit sechs DVDs erforderlich. Jedes Mal, wenn wir Daten zu den Archivverzeichnissen hinzufügen, was nicht oft vorkommt, brennen wir mehrere neue Sätze von Sicherungs-DVDs. (Wir behalten auch die alten Scheiben, aber dann sind wir Packratten.)

Halten

Dieses Verzeichnis der obersten Ebene befindet sich zwischen unseren Arbeitsdatenverzeichnissen und unseren Archivverzeichnissen. Wenn sich die Größe unserer Arbeitsdatenverzeichnisse der Größe einer DVD annähert, normalerweise alle zwei oder drei Monate, durchsuchen wir ältere Dateien in das Aufbewahrungsverzeichnis und brennen neue Kopien des Aufbewahrungsverzeichnisses auf DVD. Auf diese Weise können wir unser Arbeitsdatenverzeichnis auf einer überschaubaren Größe halten, müssen jedoch die Sicherungen des Archivverzeichnisses nicht sehr oft wiederholen. Wir behalten auch die Größe dieses Verzeichnisses bei, die auf eine DVD passt. Wenn es sich dieser Größe nähert, durchsuchen wir alles im Aufbewahrungsverzeichnis in das Archivverzeichnis und brennen einen neuen Satz Archiv-DVDs.

Bei der Planung Ihrer Datenverzeichnisstruktur ist es auch wichtig, folgende Aspekte zu berücksichtigen:

- Die Bedeutung der Daten

- Wie schwierig wäre es, die Daten zu rekonstruieren

- Wie oft ändern sich die Daten?

In Kombination bestimmen diese drei Faktoren, wie oft Daten gesichert werden müssen, wie viele Generationen von Sicherungskopien Sie aufbewahren möchten und daher, wo die Daten in Ihre Verzeichnisstruktur gehören. Zum Beispiel sind Ihre Finanzunterlagen und digitalen Fotos für Sie wahrscheinlich von entscheidender Bedeutung, können bei Verlust nur schwer oder gar nicht rekonstruiert werden und ändern sich häufig. Diese Dateien müssen häufig gesichert werden, und Sie möchten wahrscheinlich mehrere Generationen von Sicherungskopien verwalten. Diese Dateien gehören in Ihre Arbeitsdatenverzeichnisse.

Wenn Sie dagegen Ihre CD-Sammlung in MP3s gerippt haben, sind diese Dateien weder wichtig noch schwer zu rekonstruieren, da Sie die CDs bei Bedarf einfach erneut rippen können. Obwohl diese Dateien vernünftigerweise als Daten klassifiziert werden können, werden Sie sie wahrscheinlich als Daten kategorisieren, die niemals gesichert werden müssen, und sie daher irgendwo in Ihrer Verzeichnisstruktur außerhalb der Verzeichnisse finden, die routinemäßig gesichert werden.

Entwicklung eines Backup-Rotationsschemas

Unabhängig davon, welche Sicherungshardware Sie verwenden, ist es wichtig, ein geeignetes Sicherungsrotationsschema zu entwickeln. Ein gutes Rotationsschema erfordert ein halbes Dutzend oder mehr Discs, Bänder oder Laufwerke und ermöglicht Ihnen Folgendes:

- Stellen Sie einfach und schnell eine aktuelle Kopie einer Datei wieder her

- Stellen Sie mehrere Generationen einer Datei wieder her

- Verwalten Sie mehrere Kopien Ihrer Daten, um Redundanz und historische Granularität zu gewährleisten

- Speichern Sie mindestens eine Kopie Ihrer Daten außerhalb des Standorts, um sich vor katastrophalen Datenverlusten zu schützen

Das beliebteste Backup-Rotationsschema und das am besten für Backups auf DVD + RW-Discs geeignete wird aufgerufen Großvater-Vater-Sohn (GFS) . Beschriften Sie die folgenden Discs, um diese Sicherungsrotation zu verwenden:

- Fünf (oder sechs) tägliche Discs mit der Bezeichnung Montag bis Freitag (oder Samstag).

- Fünf wöchentliche Discs mit den Bezeichnungen Woche 1 bis Woche 5.

- Zwölf monatliche Discs mit den Bezeichnungen Januar bis Dezember.

Sichern Sie jeden Arbeitstag auf der entsprechenden Tages-CD. Am Sonntag entspricht die Sicherung der nummerierten wöchentlichen CD der Nummer des Sonntags im Monat. Der erste (oder letzte) eines jeden Monats, sichern Sie auf die monatliche CD. Diese Methode gibt Ihnen die tägliche Granularität für die Vorwoche, die wöchentliche Granularität für den Vormonat und die monatliche Granularität für das Vorjahr. Für die meisten Heim- und SOHO-Benutzer ist dieses Schema mehr als ausreichend.

Xbox One Controller Micro USB defekt

Sie können die Standard-GFS-Rotation natürlich so ändern, wie es Ihren Anforderungen entspricht. Anstatt beispielsweise Ihre wöchentlichen oder monatlichen Sicherungen auf eine DVD + RW-Disc zu schreiben, die eventuell überschrieben wird, können Sie diese Sicherungen auf DVD + R-Discs (einmal schreiben) schreiben und archivieren. Ebenso hindert Sie nichts daran, jede Woche oder jeden Monat eine zweite Sicherungsdisk zu erstellen und diese außerhalb des Standorts zu archivieren.

Wenn Sie auf externen oder austauschbaren Festplatten sichern, möchten Sie wahrscheinlich nicht die Standard-GFS-Rotation verwenden, für die 22 Festplatten erforderlich wären. Glücklicherweise können Sie weniger Laufwerke verwenden, ohne die Zuverlässigkeit Ihres Backup-Systems wesentlich zu beeinträchtigen. Die meisten austauschbaren Festplatten bieten Platz für mindestens zwei oder drei vollständige Sicherungen, wenn Sie Ihre gesamte Festplatte sichern, oder für ein Dutzend oder mehr reine Datensicherungen.

Sie möchten immer noch nicht alle Eier in einem Korb aufbewahren, aber es ist sinnvoll, die Anzahl der Körbe auf nur zwei oder drei zu beschränken. Der Trick besteht darin, sicherzustellen, dass Sie die Verwendung der Laufwerke abwechseln, damit Sie nicht alle Ihre letzten Sicherungen auf einem Laufwerk und nur ältere Sicherungen auf einem anderen Laufwerk erhalten. Wenn Sie beispielsweise nur zwei externe oder austauschbare Festplatten für die Sicherung verwenden möchten, kennzeichnen Sie eine davon mit M-W-F und die andere mit Tu-Th-S und wechseln Sie Ihre täglichen Sicherungen zwischen den beiden Laufwerken ab. Beschriften Sie in ähnlicher Weise eines der Laufwerke 1-3-5 und das andere 2-4 für Ihre wöchentlichen Sicherungen und ein Laufwerk J-M-M-J-S-N und das andere F-A-J-A-O-D für Ihre monatlichen Sicherungen.

Sicherungssoftware auswählen

Es gibt vier große Kategorien von Software, die zum Sichern verwendet werden können. Jedes hat Vor- und Nachteile, und welches für Sie am besten ist, hängt von Ihren Bedürfnissen und Vorlieben ab.

Systemdienstprogramme

Systemdienstprogramme wie xcopy sind kostenlos, flexibel, benutzerfreundlich, können per Skript erstellt werden und erstellen Backups, die ohne Wiederherstellungsvorgang direkt lesbar sind. Sie bieten jedoch normalerweise keine Komprimierung oder eine einfache Möglichkeit, einen binären Vergleich für jede kopierte Datei durchzuführen, und sie können nur auf ein bereitgestelltes Gerät schreiben, das für das Betriebssystem als Laufwerk sichtbar ist. (Mit anderen Worten, Sie können sie nur zum Schreiben auf eine optische Disc verwenden, wenn Sie eine Software zum Schreiben von Paketen ausführen, die bewirkt, dass diese Disc dem Betriebssystem als Laufwerk angezeigt wird.)

Anwendungen zum Brennen von CDs / DVDs

CD / DVD-Brennanwendungen wie Nero Burning ROM ( http://www.nero.com ) und K3b ( http://www.k3b.org ) sind schnell, können direkt lesbare Sicherungskopien erstellen und bieten im Allgemeinen robuste binäre Überprüfungsfunktionen, bieten jedoch möglicherweise keine Komprimierung. Die meisten haben auch wenig oder gar keine Möglichkeit, nach Dateiauswahlkriterien zu filtern, z. B. 'Nur Dateien sichern, die sich heute geändert haben'. Natürlich haben CD / DVD-Brennanwendungen andere Verwendungszwecke, z. B. das Duplizieren von Audio-CDs und Video-DVDs, und es besteht die Möglichkeit, dass Sie bereits eine Brennanwendung installiert haben. Wenn dies der Fall ist und die brennende Anwendung Ihren Anforderungen entspricht, können Sie sie verwenden, anstatt eine andere Anwendung nur zum Sichern zu kaufen.

Herkömmliche Sicherungsanwendungen

Herkömmliche Sicherungsanwendungen wie BackUp MyPC ( http://www.stompsoft.com ) mache nur eins, aber sie machen es sehr gut. Sie sind schnell, flexibel, verfügen über robuste Komprimierungs- und Überprüfungsoptionen, unterstützen nahezu alle Arten von Sicherungsmedien und ermöglichen es Ihnen, Standard-Sicherungsverfahren mithilfe von Skripten, detaillierten Dateiauswahlkriterien und gespeicherten Sicherungssätzen zu definieren. Wenn Ihre Anforderungen einfach sind, kann das mitgelieferte Windows-Sicherungs-Applet, eine abgespeckte Version von Veritas Backup Exec (seit dem Verkauf und Umbenennung in BackUp MyPC), ausreichen. Ansonsten halten wir den kommerziellen BackUp MyPC für die beste Option für Windows-Benutzer.

Disk Imaging-Anwendungen

Disk Imaging-Anwendungen wie Acronis True Image ( http://www.acronis.com ) Erstellen Sie ein komprimiertes Image Ihrer Festplatte, das auf eine Festplatte, eine optische Disc oder ein Band geschrieben werden kann. Obwohl sie weniger flexibel sind als herkömmliche Sicherungsanwendungen, haben Disk-Imaging-Anwendungen den unschätzbaren Vorteil, Disaster Recovery-Funktionen bereitzustellen. Wenn beispielsweise Ihre Festplatte ausfällt und Sie über ein aktuelles Festplatten-Image verfügen, müssen Sie Windows und alle Ihre Anwendungen (einschließlich der Sicherungsanwendung) nicht neu installieren und anschließend Ihre Daten wiederherstellen. Stattdessen booten Sie einfach die Disaster Recovery-CD und lassen sie rippen. Ihr System ist in Minuten statt in Stunden wieder in seinem ursprünglichen Zustand.

Wir verwenden drei dieser vier Softwaretypen in unserem eigenen Netzwerk. Mehrmals am Tag führen wir sogenannte xcopy-Backups durch, obwohl wir jetzt Linux anstelle von Windows ausführen, um schnelle Kopien unserer aktuellen Arbeitsdaten auf andere Systeme im Netzwerk zu erstellen. Wir verwenden eine CD / DVD-Brennanwendung, in unserem Fall K3b für Linux, um unsere Routine-Backups auf DVDs auszuführen. Und wenn wir ein System herunterfahren wollen, um es zu reparieren oder zu aktualisieren, führen wir eine Image-Sicherung mit Acronis True Image durch, für den Fall, dass das Schlimmste passiert.

Sie können nie zu gut gesichert werden

Beachten Sie Folgendes, unabhängig davon, welche Sicherungsmethoden und -methoden Sie verwenden, und Sie werden nichts falsch machen:

- Sichern Sie häufig, insbesondere Daten, die wichtig oder schwer zu rekonstruieren sind

- Überprüfen Sie die Sicherungen, um sicherzustellen, dass sie lesbar sind und dass Sie die Daten von ihnen wiederherstellen können

- Verwalten Sie mehrere Sicherungssätze, um Redundanz zu gewährleisten und ältere Versionen von Dateien wiederherzustellen

- Erwägen Sie die Verwendung eines feuersicheren oder mediensicheren Datenschutzes für die Vor-Ort-Speicherung

- Speichern Sie ein aktuelles Backup-Set außerhalb des Standorts und drehen Sie es regelmäßig

Obwohl Online-Sicherungsdienste (einschließlich der Verwendung von Google Mail für Ad-hoc-Sicherungsspeicher) eine sinnvolle Wahl für zusätzliche Sicherungen sind, empfehlen wir, diese nicht als primäre Sicherungsform zu verwenden. Es gibt zu viele Dinge, die schief gehen können, von Ihrer (oder ihrer) Internetverbindung über Serverprobleme bei der Hosting-Firma bis hin zur fristlosen Einstellung des Geschäfts. Wenn Sie Ihre Backups benötigen, benötigen Sie sie jetzt sofort . Halten Sie Ihre primären Backups in Reichweite.

Software-Sicherheit ist nicht

Obwohl viele Menschen auf Software-Firewalls wie ZoneAlarm ( http://www.zonealarm.com ) oder Norton Internet Security ( http://www.symantec.com ), wir halten das für einen Fehler. Unter Sicherheitsexperten ist es eine Binsenweisheit, dass Software das System, auf dem sie ausgeführt wird, nicht schützen kann. Jede Software-Firewall kann durch Exploits gefährdet werden, die direkt auf sie oder das zugrunde liegende Betriebssystem abzielen. Unserer Meinung nach ist eine Software-Firewall besser als nichts, aber nicht viel besser.

System sichern

Der wichtigste Schritt, den Sie unternehmen können, um Ihr System vor Würmern und anderen böswilligen Eindringlingen zu schützen, ist die Installation eines Hardware-Routers / einer Firewall zwischen Ihrem System und dem Internet. Ein ordnungsgemäß konfigurierter Router / eine ordnungsgemäß konfigurierte Firewall blockiert böswillige Scans und Tests und macht Ihr System für die Millionen infizierter Systeme im öffentlichen Internet, die ständig versuchen, es zu infizieren, effektiv unsichtbar. Hardware-Router / Firewall-Geräte werden normalerweise für nur 30 bis 50 US-Dollar verkauft. Sie sind also eine günstige Versicherung gegen die Gefährdung Ihres Systems durch böswillige Eindringlinge.

Wir bevorzugen Kabel- / DSL-Router von D-Link wie den DI-604 (nur verkabelt) oder den DI-624 (verkabelt / drahtlos), aber ähnliche Breitband-Router von NETGEAR und Linksys sind ebenfalls beliebt. Alle aktuellen Modelle, mit denen wir vertraut sind, verwenden Standardeinstellungen, die eine angemessene Sicherheit bieten. Es lohnt sich jedoch, sich ein paar Minuten Zeit zu nehmen, um das Handbuch zu lesen und sicherzustellen, dass Ihr Router so konfiguriert ist, dass er eine für Sie akzeptable Sicherheitsstufe bietet.

WEP-Sicherheit nicht

Wenn Sie einen WLAN-Router installieren und das WLAN-Netzwerk aktivieren, müssen Sie ihn ordnungsgemäß sichern. Der von frühen 802.11-Funkgeräten verwendete Standard namens WEP (Wired Equivalent Privacy) ist jetzt hoffnungslos unsicher. WEP kann in buchstäblich Minuten oder sogar Sekunden mit Dienstprogrammen geknackt werden, die jeder herunterladen kann. Der neuere WPA-Standard (Wi-Fi Protected Access) ist bei ordnungsgemäßer Konfiguration gegen alle außer den ausgefeiltesten Angriffen sicher. Wenn Ihre aktuellen drahtlosen Adapter und Access Points nur WEP unterstützen, ersetzen Sie alle sofort durch Geräte, die WPA unterstützen. Andernfalls können Sie Ihr drahtloses Netzwerk genauso gut ohne Sicherheit betreiben.

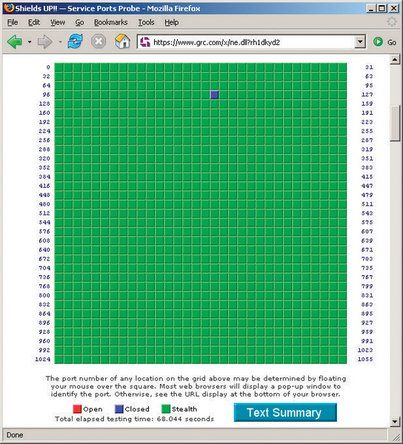

Besuchen Sie nach der Installation und Konfiguration Ihrer Firewall / Ihres Routers die Website der Gibson Research Corporation ( http://www.grc.com ) und benutze ihre Schilde UP! Service, um Ihre Sicherheit zu testen. Schilde hoch! prüft Ihr System und meldet den Status der Ports, die am häufigsten von Würmern und anderen böswilligen Exploits angegriffen werden. Abbildung 3-17 zeigt die Ergebnisse von Shields UP! gegen eines unserer Windows XP-Testbed-Systeme.

Abbildung 3-17: Gibson Research Shields UP! zeigt ein (fast) vollständig getarntes System

Schilde hoch! markiert offene Ports (sehr schlechte Nachrichten) in rot. Geschlossene Ports Diejenigen, die keine Verbindungen akzeptieren, aber bei der Prüfung bestätigen, dass sie vorhanden sind, werden blau markiert. Stealthed-Ports, die überhaupt nicht auf Sonden reagieren, sind grün markiert. Im Idealfall möchten wir, dass alle unsere Ports grün markiert werden, da dies unser System für Eindringlinge unsichtbar macht. Aus praktischen Gründen haben wir jedoch alle Ports außer Port 113 (ident) getarnt, der auf Sonden als geschlossen reagiert.

Verwenden Sie nmap für ernsthafte Tests

Versuchen Sie für strengere Tests nmap ( http://www.insecure.org/nmap/ ). Da Sie es in Ihrem Netzwerk ausführen können, können Sie damit einzelne Systeme testen und nicht nur Ihr gesamtes Netzwerk. Es ist nützlich, sowohl Ihren Router als auch Ihre Computer zu testen, damit Sie wissen, welche Sicherheitslücken bestehen. Es könnte Sie überraschen, zu erfahren, dass Sie es irgendwie geschafft haben, einen Webserver zu aktivieren, den Sie nie verwenden, oder dass eine nicht gepatchte Version von SQL Server (der Vektor für den bekannt gewordenen Slammer / Sapphire-Wurm) ausgeführt wird, die zusammen mit einigen installiert wurde anderes Softwarepaket.

Was ist Port 113?

Port 113 wird für Ident-Anforderungen verwendet, mit denen Remoteserver den Benutzernamen ermitteln können, der einer bestimmten Verbindung zugeordnet ist. Die über ident entdeckten Informationen sind selten nützlich und nicht vertrauenswürdig. Wenn jedoch ein Remoteserver versucht, eine Verbindung zu Ihrem Computer herzustellen und eine Ident-Antwort auszugeben, wird dies von einem geschlossenen Port angezeigt: 'Entschuldigung, ich führe kein Ident aus'. Ein getarnter Port kann andererseits dazu führen, dass der Remote-Server zu dem Schluss kommt, dass Ihr Computer nicht vorhanden ist. Ein Remote-Server lässt Ihre Verbindung eher zu (z. B. FTP, HTTP oder TELNET), wenn er glaubt, dass Sie wirklich da sind.

Die meisten Hardware-Router verbergen standardmäßig alle Ports mit Ausnahme von 113, die sie als geschlossen konfigurieren. Ein paar Router Stealth Port 113 ebenfalls. Das ist normalerweise eine schlechte Idee, da es bei einigen Servern zu einer langsamen oder gar keiner Antwort kommen kann. Wenn Shields UP! meldet, dass Port 113 getarnt ist. Wir empfehlen, das Konfigurationsdienstprogramm des Routers zu verwenden, um Port 113 in geschlossen und nicht getarnt zu ändern.

Hier sind einige andere Schritte, die Sie ausführen sollten, um Ihre Windows-Systeme zu sichern:

Installieren Sie Firefox.

Einer der wichtigsten Schritte zur Sicherung eines Windows-Systems besteht darin, den fehlerhaften, unsicheren Internet Explorer durch einen anderen Standardbrowser zu ersetzen. Der beliebteste alternative Browser ist Firefox ( http://www.mozilla.org ). Wir empfehlen, dass Sie Firefox sofort installieren und als Standardbrowser verwenden. Ignorieren Sie die von Microsoft inspirierte FUD, die argumentiert, dass Internet Explorer genauso sicher ist wie Firefox. Ist es nicht. Firefox ist um eine Größenordnung sicherer.

Installieren Sie die Werbeblocker-Software.

Obwohl die meisten Bannerwerbung und Popups nicht böswillig sind, sind sie ärgerlich. Einige Anzeigen enthalten Links zu schädlichen Websites, auf denen durch einfaches Klicken auf einen Link oder einfaches Anzeigen der Seite Malware über einen 'Drive-by-Download' auf Ihrem System installiert werden kann. Die Verwendung von Werbeblocker-Software minimiert das Problem. Wir verwenden Ad Block ( http://extensionroom.mozdev.org ), aber es gibt viele Alternativen, einschließlich Privoxy ( http://www.privoxy.org ), WebWasher ( http://www.cyberguard.com ) und AdSubtract ( http://www.intermute.com ).

Sicherer Internet Explorer.

Leider ist es nicht möglich, Internet Explorer vollständig von einem Windows-System zu entfernen. Und IE ist gefährlich, wenn Sie nur auf Ihrer Festplatte sitzen, selbst wenn Sie es nie ausführen. Sie können die Gefahr minimieren, indem Sie den IE so sicher wie möglich konfigurieren. Führen Sie dazu den IE aus und wählen Sie die Registerkarte Extras Optionen Sicherheit. Wählen Sie die einzelnen Sicherheitszonen aus, klicken Sie auf die Schaltfläche 'Benutzerdefinierte Ebene', wählen Sie 'Hohe Sicherheit' aus der Dropdown-Liste und klicken Sie auf die Schaltfläche 'Zurücksetzen'. Wiederholen Sie den Vorgang für jede Sicherheitszone. Sobald Sie dies getan haben, ist Internet Explorer so gut wie unbrauchbar, aber mindestens so sicher, wie es nur möglich ist.

Deaktivieren Sie den Windows Scripting Host.

Auch wenn Sie den Internet Explorer sichern, Windows Scripting Host (WSH) bleibt installiert und gefährlich. Für die beste Sicherheit gegen VBS-Viren empfehlen wir, WSH vollständig zu entfernen. Dies bedeutet jedoch, dass Windows kein .vbs-Skript mehr ausführen kann. Abhängig von der von Ihnen ausgeführten Windows-Version können Sie WSH möglicherweise mithilfe des Applets 'Software' in der Systemsteuerung entfernen.

Wenn es keine Option zum Entfernen von WSH aus der Systemsteuerung gibt, können Sie WSH manuell entfernen, indem Sie die Dateien löschen cscript.exe und wscript.exe , aber Sie müssen dies in der richtigen Reihenfolge tun. Windows speichert zwei Kopien dieser Dateien, die aktiven Kopien in WINDOWS system32 und Sicherungskopien in WINDOWS system32 dllcache . Löschen Sie zuerst die Sicherungskopien und dann die aktiven Kopien. Wenn Sie die aktiven Kopien zuerst löschen, erkennt Windows ihre Abwesenheit sofort und stellt sie automatisch aus den Sicherungskopien wieder her. Nachdem Sie beide Kopien gelöscht haben, öffnet Windows einen Warndialog, den Sie einfach schließen können.

EINFACH ENTWICKELN

Sie können auch Noscript.exe von Symantec verwenden ( http: //www.symantec.com/avcenter/noscrip ... ), wodurch WSH automatisch entfernt wird.

Outlook ersetzen.

Obwohl neuere Versionen sicherer sind als ältere Versionen, ist Outlook immer noch ein Virenmagnet. Wenn möglich, empfehlen wir, es durch Mozilla Thunderbird oder einen anderen alternativen Mail-Client zu ersetzen.

Die bisher beschriebenen Maßnahmen schützen Ihr System vor einer Infektion durch Würmer und andere Exploits, für die kein Benutzereingriff erforderlich ist. Leider sind solche automatisierten Exploits nicht die einzigen Sicherheitsrisiken. Ihr System ist auch durch Exploits gefährdet, die Ihre aktive (wenn Sie es nicht wissen) Teilnahme erfordern. Die beiden Hauptbedrohungen sind Viren, die normalerweise als Anhänge an E-Mail-Nachrichten eingehen, und Spyware, die häufig auf 'freie' Software wie P2P-Clients zurückgreift, die Sie freiwillig installieren.

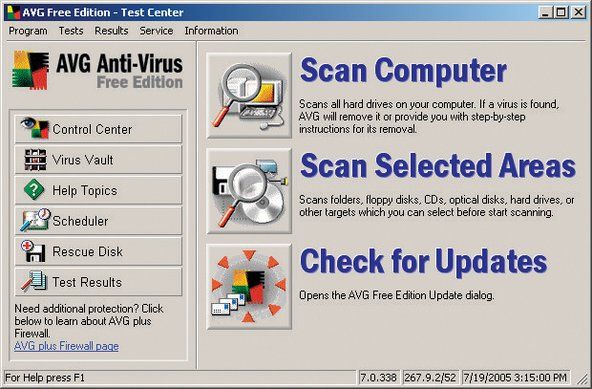

Es werden ständig neue Viren geschrieben und in die Wildnis freigesetzt. Daher ist es wichtig, regelmäßig einen Virenscanner auszuführen und ihn mit den neuesten Virensignaturen auf dem neuesten Stand zu halten. Obwohl Norton AntiVirus ( http://www.symantec.com ) und McAfee VirusScan ( http://www.mcafee.com ) sind zwei der beliebtesten Antivirenscanner, die wir auch nicht verwenden. Stattdessen empfehlen wir die Installation von Grisoft AVG Anti-Virus ( http://www.grisoft.com ), gezeigt in Abbildung 3-18 . AVG ist so effektiv wie jedes Konkurrenzprodukt, das wir verwendet haben, stellt nur geringe Anforderungen an die Systemressourcen und ist für den persönlichen Gebrauch kostenlos.

Abbildung 3-18: Grisoft AVG Anti-Virus Free Edition

Bis vor einigen Jahren waren Viren die größte Sicherheitsbedrohung. Malware ist heutzutage mindestens genauso bedrohlich. Die am wenigsten bösartige Form von Malware ist Adware, die Popup-Anzeigen während Browsersitzungen anzeigt und Ihre Webbrowsing-Gewohnheiten in der Regel anonym und ohne Angabe persönlicher Informationen, die Sie individuell identifizieren, an einen zentralen Server zurückmeldet, um die Adware bei der Anzeige von Anzeigen zu unterstützen wird für Sie von Interesse sein. Weitere böswillige Formen von Adware, im Allgemeinen als Spyware bezeichnet, sammeln und melden Informationen über Sie, die zur Identifizierung von Dieben und anderen Übeltätern von Nutzen sein können. Die bösartigsten Formen von Spyware gehen viel weiter und verwenden Tastendruck-Logger und ähnliche Techniken, um Passwörter, Kreditkarten- und Bankkontonummern sowie andere kritisch sensible Informationen zu sammeln.

Selbst wenn Sie niemals Software installieren, die nicht von einer vertrauenswürdigen Quelle stammt, können Sie Opfer von Spyware werden. Manchmal reicht es aus, eine schädliche Webseite zu besuchen, die unsichtbar Spyware auf Ihr System herunterlädt und installiert. Die einzige Möglichkeit, sich vor solcher schädlicher Software zu schützen, besteht darin, einen Malware-Scanner zu installieren, auf dem neuesten Stand zu halten und regelmäßig auszuführen. Es stehen zahlreiche Malware-Scanner zur Verfügung, viele davon kostenlos. Leider sind einige von ihnen tatsächlich Spyware-Trojaner. Wenn Sie eine dieser Komponenten installieren, wird Ihr System tatsächlich gescannt und es wird jede 'fremde' Malware gemeldet, die es erkennt. Es kann sogar so freundlich sein, diese Malware zu entfernen, sodass Ihr System die von ihm selbst installierte Spyware ausführen kann.

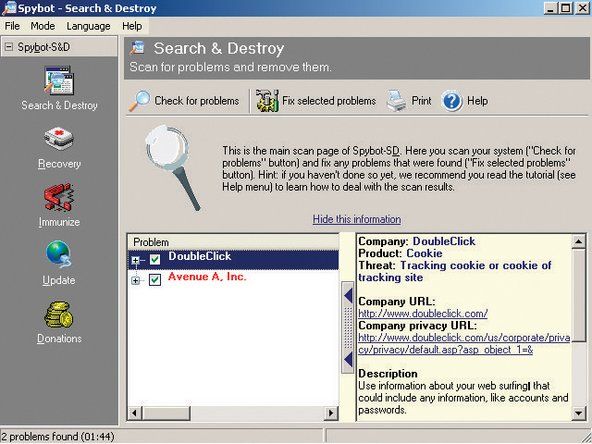

Glücklicherweise gibt es zwei vertrauenswürdige Malware-Scanner, die wir empfehlen können. Beide sind für den persönlichen Gebrauch kostenlos. Spybot Search & Destroy ( http://www.safer-networking.org ), gezeigt in Abbildung 3-19 ist Spendenware. Spybot ist schnell und äußerst effektiv und wir verwenden es als unsere erste Verteidigungslinie. (Wenn Sie es installieren, senden Sie dem Typen bitte ein paar Dollar Software, die gut ist.) Wir führen Spybot täglich auf unseren Windows-Systemen aus. So gut es auch ist, manchmal vermisst sogar Spybot etwas. Als Backup führen wir AdAware aus ( http://www.lavasoftusa.com ) wöchentlich. Was Spybot nicht fängt, macht AdAware. (Die kostenpflichtige Version von AdAware enthält eine Echtzeitanwendung zum Blockieren von Anzeigen und Popup-Blockern, die gut funktioniert.)

Abbildung 3-19: Verwenden Sie SpyBot Search & Destroy, um Malware zu erkennen und zu entfernen

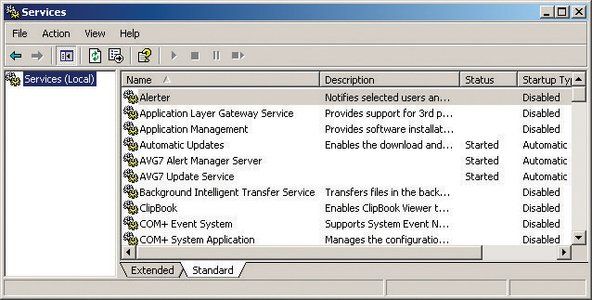

Standardmäßig führt Windows viele unnötige Hintergrunddienste aus. Das Deaktivieren nicht benötigter Dienste hat den doppelten Vorteil, dass der Ressourcenverbrauch des Systems reduziert und potenzielle Einstiegspunkte für Sicherheits-Exploits beseitigt werden. Sie können das Startverhalten von Windows XP-Diensten mithilfe des Dienstrichtlinieneditors konfigurieren. Klicken Sie dazu auf Start ausführen und geben Sie services.msc ein Klicken Sie im Dialogfeld Ausführen auf die Eingabetaste. Der Dienstrichtlinieneditor wird angezeigt, wie in gezeigt Abbildung 3-20 .

Abbildung 3-20: Richtlinieneditor für Windows XP-Dienste

Galaxy Tab 2 lässt sich nicht einschalten

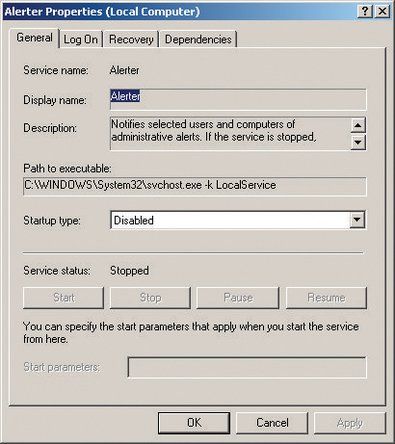

Doppelklicken Sie auf den Namen eines Dienstes, um das Eigenschaftenblatt für diesen Dienst anzuzeigen, wie in gezeigt Abbildung 3-21 . Verwenden Sie die Dropdown-Liste 'Starttyp', um den Starttyp auf 'Automatisch', 'Manuell' oder 'Deaktiviert' zu setzen. Wenn der Dienst gerade ausgeführt wird, klicken Sie auf die Schaltfläche Stopp, um ihn zu stoppen. Wenn andere Dienste von diesem Dienst abhängen, zeigt Windows einen Warndialog an, in dem Sie darüber informiert werden, dass durch das Beenden dieses Dienstes auch abhängige Dienste gestoppt werden. Nachdem Sie die Starteinstellungen für alle Dienste neu konfiguriert haben, starten Sie das System neu, damit Ihre Änderungen wirksam werden.

Abbildung 3-21: Eigenschaftenblatt für den Alerter-Dienst

Für ein typisches Windows XP-System, das routinemäßig in Wohn- oder SOHO-Umgebungen verwendet wird, empfehlen wir, die folgenden Microsoft-Dienste zu aktivieren:

- Automatische Updates

- Kryptografische Dienste

- DHCP-Client

- Ereignisprotokoll

- Hilfe und Unterstützung

- HID Input Service

- Plug and Play

- Spooler drucken

- Geschützte Lagerung

- Remote Access Auto Connection Manager

- RAS-Verbindungsmanager

- Remote Procedure Call (RPC)

- RPC-Locator (Remote Procedure Call)

- Skriptblockierungsdienst

- Sicherheitscenter

- Shell-Hardwareerkennung

- Windows Audio

- Windows Image Acquisition (WIA)

- Windows Installer

- Windows-Verwaltungsinstrumentierung

- Windows Management Instrumentation-Treibererweiterungen

- Arbeitsplatz

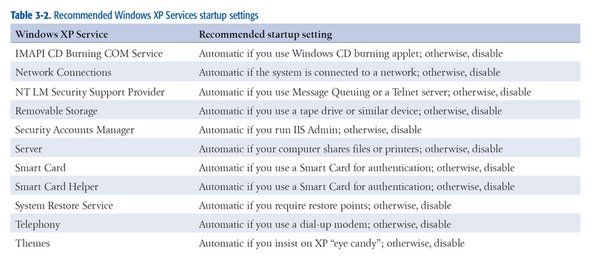

Deaktivieren Sie alle anderen Microsoft-Dienste, außer möglicherweise die in Tabelle 3-2 . Einige dieser Dienste, insbesondere Systemwiederherstellungsdienste und -themen, verwenden erhebliche Systemressourcen und sind am besten deaktiviert, es sei denn, Sie benötigen die von ihnen bereitgestellten Funktionen.

Tabelle 3-2: Empfohlene Starteinstellungen für Windows XP-Dienste

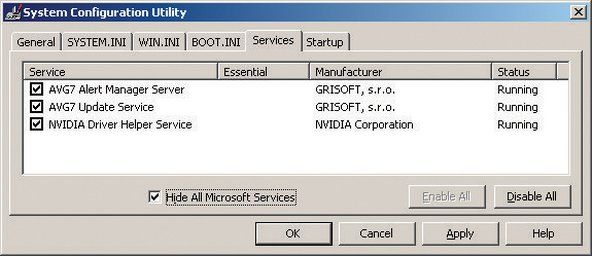

Zusätzlich zu den zahlreichen Diensten, die Microsoft in Windows XP enthält, führen viele Systeme Dienste von Drittanbietern aus. Mit dem Richtlinienrichtlinien-Editor 'Dienste' können Sie nur schwer feststellen, welche Dienste nicht von Microsoft stammen. Glücklicherweise gibt es eine andere Alternative, das System Configuration Utility. Klicken Sie zum Ausführen auf Start Ausführen und geben Sie msconfig ein Klicken Sie im Dialogfeld Ausführen auf die Eingabetaste. Klicken Sie auf die Registerkarte Dienste, um die installierten Dienste anzuzeigen. Aktivieren Sie das Kontrollkästchen Alle Microsoft-Dienste ausblenden, um nur Nicht-Microsoft-Dienste anzuzeigen, wie in gezeigt Abbildung 3-22 .

Abbildung 3-22: Windows XP-Systemkonfigurationsprogramm zur Anzeige von Diensten, die nicht von Microsoft stammen

Im Abbildung 3-22 Es werden drei Dienste ausgeführt, die nicht von Microsoft stammen. Zwei davon sind Teil der AVG-Antivirensoftware, die wir auf diesem System ausführen, und einer wird vom NVIDIA-Videoadapter verwendet. Keines davon ist verdächtig, daher sind keine Maßnahmen erforderlich. Es gibt jedoch viele andere Dienste von Drittanbietern, die möglicherweise schädlich sind, einschließlich der von Spyware installierten Dienste. Wenn ein Dienst eines Drittanbieters ausgeführt wird und dessen Zweck nicht erkannt wird, untersuchen Sie ihn weiter. Deaktivieren Sie im Zweifelsfall das Kontrollkästchen, um den Dienst zu deaktivieren, und testen Sie das System, um festzustellen, ob durch das Deaktivieren dieses Dienstes etwas beschädigt wird.

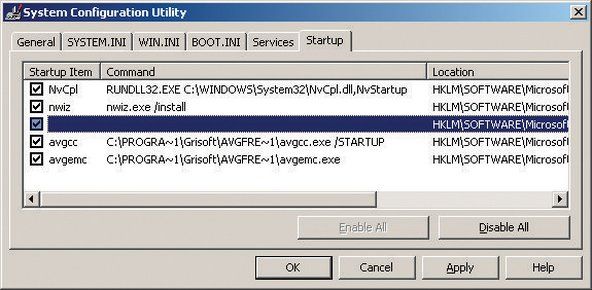

Sie können auch die Seite Start des Systemkonfigurationsdienstprogramms anzeigen, um die ausführbaren Programme aufzulisten, die Windows beim Start ausführt (siehe Abbildung) Abbildung 3-23 .

Abbildung 3-23: Windows XP-Systemkonfigurationsprogramm mit Programmen, die beim Start ausgeführt werden

In diesem Fall sind vier der fünf ausführbaren Programme, die Windows beim Start auf diesem System ausführt, eindeutig harmlos. NvCpl ist das Dienstprogramm NVIDIA Control Panel. nwiz ist die ausführbare Datei für WhizFolders Organizer Pro, ein von uns verwendetes Dateiverwaltungsprogramm. NvCpl und avgemc sind die beiden ausführbaren Dateien für unsere AVG Anti-Virus-Software. Das hervorgehobene Element in der Mitte der Liste betraf uns jedoch, da kein ausführbarer Programmname dafür angezeigt wird. Das ist an sich verdächtig, was man von einer ausführbaren Startdatei erwarten kann, die von einem Virus, Wurm oder einer Spyware installiert wurde. Es lohnt sich also, einen genaueren Blick darauf zu werfen.

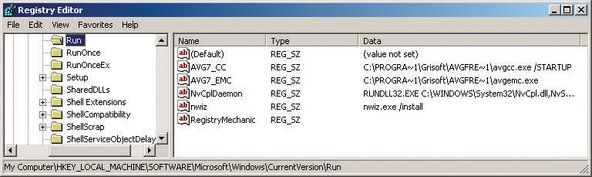

Starten Sie dazu den Registrierungseditor, indem Sie auf Start Ausführen klicken und regedt32 eingeben (oder regedit, wenn Sie einen einfacheren Editor bevorzugen) im Dialogfeld und drücken Sie die Eingabetaste. Navigieren Sie durch die Registrierungsstruktur, um den Schlüssel anzuzeigen: HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun Hier werden ausführbare Startdateien aufgelistet. Abbildung 3-24 zeigt den Inhalt dieses Schlüssels an, der offensichtlich vom Programm Registry Mechanic installiert wurde und kein Grund zur Sorge ist. Wenn es sich bei der ausführbaren Startdatei eindeutig um ein Schadprogramm handelt, löschen Sie sie einfach mit dem Registrierungseditor. Wenn Sie sich nicht sicher sind, verwenden Sie Google, um nach dem ausführbaren Namen zu suchen, anstatt ihn einfach zu löschen.

Abbildung 3-24: Anzeigen von Startprogrammen im Registrierungseditor

ES IST OK, ZU SPIELEN

Zögern Sie nicht, mit Ihrer Startkonfiguration zu experimentieren. Hier können Sie nichts deaktivieren, was dem System schaden könnte. Im schlimmsten Fall funktioniert ein Programm möglicherweise nicht ordnungsgemäß, wenn eine ausführbare Startdatei deaktiviert ist. Sofern Sie nicht sicher sind, dass ein bestimmtes Startprogramm ausgeführt werden muss, z. B. Ihre Antiviren- und Malware-Scanner, und Ihr PIM, deaktivieren Sie es. Starten Sie das System neu und prüfen Sie, ob etwas kaputt ist. Wenn ja, aktivieren Sie alles, was Sie deaktiviert haben, erneut und spielen Sie weiter.

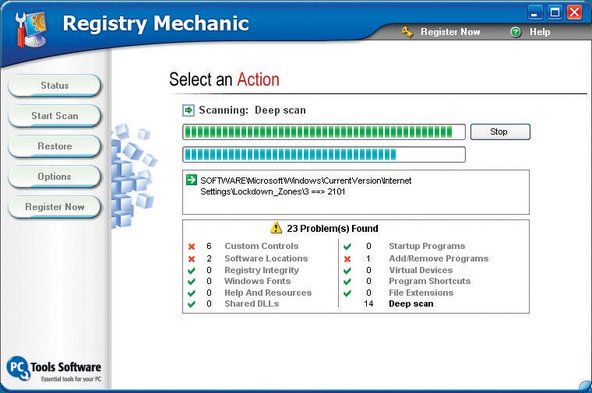

Schließlich empfehlen wir, regelmäßig einen Registry Cleaner wie CleanMyPC ( http://www.registry-cleaner.net ) oder Registrierungsmechaniker ( http://www.pctools.com ), gezeigt in Abbildung 3-25 . Wir schließen die Registrierungswartung als Element zur Sicherung des Systems ein, da Registrierungs-Exploits immer häufiger werden. Selbst wenn Ihr System niemals mit schädlicher Software infiziert ist, lohnt es sich dennoch, die Registrierung regelmäßig zu bereinigen und zu komprimieren, um die Leistung und Zuverlässigkeit des Systems zu erhöhen.

Abbildung 3-25: Verwenden Sie Registry Mechanic oder ein ähnliches Produkt, um die Registrierung zu scannen und zu bereinigen

Es stehen zahlreiche Registrierungstools zur Verfügung. Die meisten sind kommerzielle oder Shareware-Produkte, obwohl viele als verkrüppelte Demos zum kostenlosen Download verfügbar sind. Einige führen nur einen Aspekt der Registrierungswartung aus, z. B. die erweiterte Bearbeitung der Registrierung, das Entfernen nicht verwendeter Einträge oder das Defragmentieren der Registrierungshaufen. Andere kombinieren viele registrierungsbezogene Funktionen in einem Produkt. Wir empfehlen Ihnen, eines oder beide der beiden zuerst genannten Produkte herunterzuladen und auszuprobieren. Wenn beides nicht ausreicht, bietet eine Google-Suche nach 'Registry Cleaner' Dutzende anderer Möglichkeiten.

Housekeeping der Festplatte

Als wir anfingen, diesen Abschnitt zu schreiben, haben wir eine unserer Festplatten überprüft. Es hatte 185.503 Dateien in 11.607 Ordnern. Es ist jedermanns Vermutung, was sie alle sind. Einige sind natürlich Programme und Systemdateien. Wir wissen, dass es Hunderte von Dokumenten und Tabellen sowie Tausende von Audiodateien, Bildern usw. gibt. Bei den meisten dieser 185.503 Dateien handelt es sich jedoch wahrscheinlich um temporäre Dateien und Sicherungsdateien, Duplikate und ältere Versionen aktueller Datendateien, Browser-Cache-Dateien und ähnlichen Müll. Alles, was sie tun, ist, die Festplatte zu überladen, Speicherplatz zu verschwenden und die Festplattenleistung zu beeinträchtigen. Sie müssen von Zeit zu Zeit beschnitten werden, um sie davon abzuhalten, Sie außer Haus und zu Hause zu essen.

ORGANISIEREN IHRER TEMP-DATEIEN (ORARY)

Sie können einige Umgebungsvariablen festlegen, damit TEMP-Dateien an einem Ort gespeichert und nicht in einem versteckten Ordner unter Ihrem Verzeichnis 'Dokumente und Einstellungen' gespeichert werden. Erstellen Sie dazu den Ordner C: TEMP und dann folgendes tun:

- Klicken Sie mit der rechten Maustaste auf die Registerkarte Erweiterte Eigenschaften des Arbeitsplatzes.

- Klicken Sie auf die Schaltfläche Umgebungsvariable und ändern Sie die TEMP- und TMP-Werte in C: TEMP indem Sie sie markieren, auf die Schaltfläche Bearbeiten klicken und den lächerlich langen Pfad zu ersetzen C: TEMP .

- Verwenden Sie die Schaltfläche Neu, um einen weiteren Wert namens TMPDIR hinzuzufügen und den Pfad auf festzulegen C: TEMP auch.

- Machen Sie dasselbe in der Systemvariablen im Feld unter der Benutzervariable, fügen Sie erneut eine Variable namens TMPDIR hinzu und setzen Sie ihren Wert auf C: TEMP .

Unabhängig davon, auf was Sie diese Umgebungsvariablen festgelegt haben, können Sie schnell zu einer dieser Variablen navigieren, indem Sie den Windows Explorer öffnen und den Namen eingeben, der von Prozentzeichen umgeben ist (z % TEMP% ) in das Adressfeld und drücken Sie die Eingabetaste oder die Eingabetaste. Sie sollten dieses Verzeichnis regelmäßig besuchen und alle Dateien und Ordner löschen, die älter als einige Wochen sind. Windows-Installationsprogramme sind bekanntermaßen schlecht darin, große temporäre Dateien zurückzulassen.

Das Löschen des Cache Ihres Browsers ist ein guter erster Schritt. Danach stellen Sie möglicherweise fest, dass die Anzahl Ihrer Dateien um Tausende von Dateien gesunken ist. Abhängig von der Größe Ihres Browser-Caches können Sie möglicherweise ein Gigabyte oder mehr Speicherplatz wiederherstellen. Sie können dann zu einer Eingabeaufforderung gehen und Befehle wie die folgenden eingeben:

del *.bak /s

del *.bk! /s

del *.tmp /s

usw. Dieser Brute-Force-Ansatz kann Tausende nicht benötigter Dateien eliminieren und Gigabyte Festplattenspeicher wiederherstellen, ist jedoch bestenfalls eine unvollständige Lösung. Erstens werden Sie wahrscheinlich viele nicht benötigte Dateien auf dem Laufwerk belassen, weil Sie nicht daran gedacht haben, nach jeder Erweiterung zu suchen. Zweitens können Sie am Ende einige Dateien löschen, die Sie wirklich lieber behalten hätten, und Sie sind sich möglicherweise nicht einmal bewusst, dass Sie dies getan haben, bis Sie später erfolglos nach ihnen suchen. Drittens, wenn Sie nicht aufpassen, kann ein Fingerabdruck katastrophale Folgen haben.

Es ist besser, ein Dienstprogramm zum Bereinigen von Dateien zu verwenden. Microsoft enthält zu diesem Zweck ein Applet, das jedoch, wie es normalerweise bei Microsoft-Applets der Fall ist, nur über geringe Funktionen verfügt. Das Windows-Applet zur Datenträgerbereinigung (siehe) Abbildung 3-26 , tut nichts, was Sie nicht manuell in etwa 30 Sekunden selbst tun können.

Abbildung 3-26: Das Windows XP-Dienstprogramm zur Datenträgerbereinigung

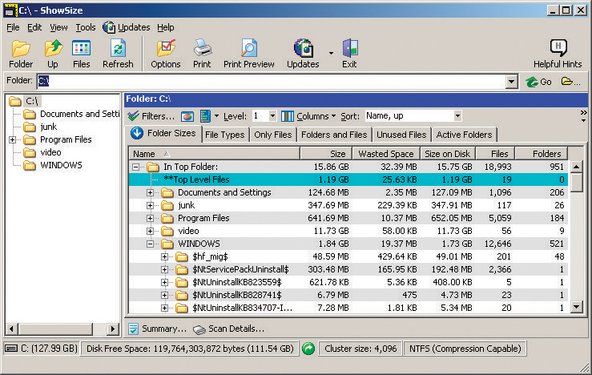

Glücklicherweise gibt es bessere Alternativen als kommerzielle Versorgungsunternehmen. Unser Favorit ist ShowSize ( http://www.showsize.com ), gezeigt in Abbildung 3-27 Hier finden Sie alle Tools, die Sie benötigen, um Ihre Festplatte sauber und organisiert zu halten.

Abbildung 3-27: Dienstprogramm zur Bereinigung von ShowSize-Datenträgern

Sobald Sie nicht benötigte Dateien von Ihrer Festplatte entfernt haben, ist es Zeit, eine Defragmentierung der Festplatte durchzuführen. Während Sie Dateien auf Ihrer Festplatte schreiben, ändern und löschen, versucht Windows, jede Datei zusammenhängend auf der Festplatte zu speichern. Leider ist Windows bei dieser Aufgabe nicht sehr gut, so dass Teile verschiedener Dateien hier, da und überall auf dem Laufwerk verstreut sind, ein Phänomen, das als bekannt ist Dateifragmentierung oder Festplattenfragmentierung .

Fragmentierung hat mehrere unerwünschte Wirkungen. Da die Laufwerksköpfe zum Lesen und Schreiben von Dateien ständig neu positioniert werden müssen, leidet die Festplattenleistung. Die Lese- und Schreibleistung auf einem stark fragmentierten Laufwerk ist viel langsamer als auf einem frisch defragmentierten Laufwerk, insbesondere wenn das Laufwerk fast voll ist. Diese zusätzliche Kopfbewegung trägt auch zu höheren Geräuschpegeln bei und kann dazu führen, dass der Antrieb früher ausfällt als sonst. Wenn ein Laufwerk ausfällt, ist es viel einfacher (und kostengünstiger), Daten wiederherzustellen, wenn dieses Laufwerk kürzlich defragmentiert wurde.

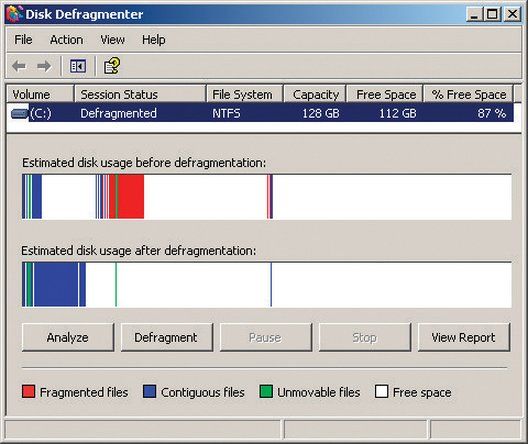

NTFS und Fragmentierung

Microsoft behauptete jahrelang, dass NTFS keiner Fragmentierung unterworfen sei. Wie Abbildung 3-28 zeigt, das stimmt nicht, auch auf einem dünn besiedelten Laufwerk. Mit nur 13% dieses Laufwerks hat Windows immer noch den größten Teil des belegten Speicherplatzes fragmentiert. Selbst nachdem das Windows-Dienstprogramm zur Datenträgerdefragmentierung ausgeführt wurde, bleibt eine gewisse Fragmentierung bestehen. Die dünnen grünen Balken sind Systemdateien, die Stammdateitabelle und die Auslagerungsdatei, die bei Windows immer geöffnet sind und daher vom mitgelieferten Windows-Dienstprogramm nicht defragmentiert werden können. Was die blaue Leiste betrifft, die nach dem Defragmentieren mitten im Nirgendwo bleibt: Wir haben keine Ahnung, warum Windows dies tut, aber es scheint immer mindestens ein paar Dateien für sich zu belassen, anstatt alle Dateien zu konsolidieren.

Die Lösung für die Festplattenfragmentierung besteht darin, regelmäßig ein Defragmentierungsprogramm auszuführen. Ein Defragmentierungsprogramm liest jede Datei und schreibt sie zusammenhängend neu, wodurch der Dateizugriff viel schneller wird. Das mit Windows gelieferte Dienstprogramm zum Defragmentieren von Datenträgern (siehe Windows) Abbildung 3-28 ist langsam, ineffizient und funktionsarm. Aber hey, es ist kostenlos und (normalerweise) gut genug, um die Arbeit zu erledigen.

Abbildung 3-28: Das Windows XP-Dienstprogramm zur Defragmentierung

ps3 spielt Filme, aber keine Spiele

Wenn Sie einen Defragmentierer mit mehr Funktionen und besserer Leistung benötigen, sollten Sie ein kommerzielles Defragmentierungsprogramm kaufen. Die beiden bekanntesten kommerziellen Defragmentierer sind Vopt ( http://www.vopt.com ) und Diskeeper ( http://www.diskeeper.com ). Wir haben beide jahrelang verwendet und hatten mit keinem von beiden ein Problem.

Ein schwerwiegender Fehler des Windows XP-Dienstprogramms zur Defragmentierung von Datenträgern besteht darin, dass die Auslagerungsdatei nicht defragmentiert werden kann, zumindest wenn Sie nicht bereit sind, diesbezüglich die Rahmen zu durchlaufen. Windows verwendet die Auslagerungsdatei zum Speichern von Anwendungen und Daten, für die im Hauptspeicher kein Platz ist. Wenn Sie viele Anwendungen gleichzeitig ausführen oder große Datenmengen verwenden, wird der Hauptspeicher unweigerlich voll. In diesem Fall tauscht Windows inaktive Anwendungen und Daten vorübergehend in die Auslagerungsdatei aus. Da die Auslagerungsdatei stark abwandert, wird sie ausnahmslos stark fragmentiert, was wiederum zu einer erhöhten Fragmentierung von Benutzerprogrammen und Daten führt.

Abbildung 3-29: Das Dialogfeld 'Virtueller Windows XP-Speicher'

Leider macht es das Design von Windows unmöglich, die Auslagerungsdatei zu defragmentieren, während Windows ausgeführt wird. Es gibt jedoch zwei Möglichkeiten, die Auslagerungsdatei zu defragmentieren. Verwenden Sie zunächst einen kommerziellen Defragmentierer wie Diskeeper oder den kostenlosen Pagedefrag ( http: //www.sysinternals.com/Utilities/Pa ... ), das ein Dienstprogramm zum Defragmentieren zur Startzeit bereitstellt, das vor dem Laden von Windows ausgeführt wird. Alternativ können Sie das Windows XP-Dienstprogramm zum Defragmentieren von Datenträgern verwenden, um die Auslagerungsdatei zu defragmentieren, indem Sie die folgenden Schritte ausführen:

- Klicken Sie mit der rechten Maustaste auf Arbeitsplatz, und wählen Sie Eigenschaften, um das Dialogfeld Systemeigenschaften anzuzeigen.

- Klicken Sie auf die Registerkarte Erweitert.

- Klicken Sie im Bereich Leistung auf die Schaltfläche Einstellungen, um das Dialogfeld Leistungsoptionen anzuzeigen.

- Klicken Sie auf die Registerkarte Erweitert.

- Klicken Sie im Bereich Virtueller Speicher auf die Schaltfläche Ändern, um das Dialogfeld Virtueller Speicher anzuzeigen, das in angezeigt wird Abbildung 3-29 .

- Notieren oder merken Sie sich die aktuelle Größe der Auslagerungsdatei, die Sie später beim Wiederherstellen der Auslagerungsdatei verwenden werden.

- Markieren Sie das Optionsfeld 'Keine Auslagerungsdatei' und klicken Sie auf die Schaltfläche 'Festlegen', um das Auslagerungsdateisystem auf Null zu setzen.

- Starten Sie den Computer neu, der jetzt ohne Auslagerungsdatei funktioniert.

- Führen Sie das Windows XP-Dienstprogramm zur Defragmentierung aus, um die Festplatte zu defragmentieren.

- Wenn die Defragmentierung abgeschlossen ist, wiederholen Sie die Schritte 1 bis 5, um das Dialogfeld 'Virtueller Speicher' anzuzeigen.

- Setzen Sie die Größe der Auslagerungsdatei auf den ursprünglichen Wert zurück.

- Starten Sie das System neu, das nun mit einer defragmentierten Auslagerungsdatei der Originalgröße arbeitet.

Halten Sie Ihr System auf dem neuesten Stand

Hardware- und Softwareunternehmen veröffentlichen regelmäßig aktualisierte Software, Gerätetreiber und Firmware. Diese Updates können sicherheitsrelevant sein oder Unterstützung für neue Funktionen oder Kompatibilität mit neuen Geräten hinzufügen. Wir empfehlen, dass Sie sich über solche Updates auf dem Laufenden halten. Die goldene Regel für die Installation von Updates lautet jedoch: 'Wenn es nicht kaputt ist, beheben Sie es nicht.'

Sicherheit durch Unsicherheit

Um die automatischen Update-Dienste von Microsoft nutzen zu können, müssen Sie ironischerweise den Internet Explorer verwenden, den am wenigsten sicheren Browser der Welt.

Bewerten Sie jedes Update, bevor Sie es installieren. Die meisten Updates enthalten Versionshinweise oder ein ähnliches Dokument, in dem genau beschrieben wird, was das Update bewirkt und welche Probleme es behebt. Wenn ein bestimmtes Update ein aufgetretenes Problem löst oder Unterstützung für etwas hinzufügt, das Sie benötigen, installieren Sie das Update. Ansonsten sei sehr misstrauisch. Mehr als einmal haben wir ein Update ohne guten Grund installiert und festgestellt, dass das Update etwas kaputt gemacht hat, das früher funktioniert hat. Es ist oft möglich, ein fehlgeschlagenes Update wiederherzustellen, indem Sie das Update deinstallieren und zur Originalversion zurückkehren. Manchmal besteht die einzige Lösung darin, das Laufwerk zu formatieren und alles von Grund auf neu zu installieren.

Betriebssystem- und Anwendungssoftware-Updates

Betriebssystem- und Anwendungssoftware-Updates sind eine Ausnahme von unserer allgemeinen Vorsichtsregel. Insbesondere Windows wird ständig von Würmern und anderer schädlicher Software angegriffen. Daher ist es im Allgemeinen eine gute Idee, kritische Windows-Patches so schnell wie möglich anzuwenden.

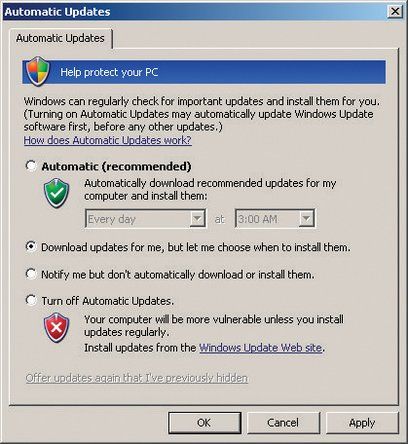

Microsoft stellt den Microsoft Update-Dienst bereit ( http: //update.microsoft.com/microsoftupd ... ), um den Prozess des Pattens von Windows und Office zu automatisieren. Um Microsoft Update so zu konfigurieren, dass Patches automatisch heruntergeladen und installiert werden, zeigen Sie die Systemsteuerung an und wählen Sie Sicherheitscenter. Klicken Sie unten im Dialogfeld 'Sicherheitscenter' im Bereich 'Sicherheitseinstellungen verwalten für:' auf den Link 'Automatische Updates', um das Dialogfeld 'Automatische Updates' anzuzeigen, das in angezeigt wird Abbildung 3-30 .

Abbildung 3-30: Das Konfigurationsdialogfeld für automatische XP XP-Updates

Die empfohlene (und Standardeinstellung) ist Automatisch, wodurch Windows Updates ohne Benutzereingriff herunterlädt und installiert. Das ist ein bisschen zu vertrauenswürdig für unseren Geschmack. Wir wurden viele Male von Microsoft-Patches gebrannt, von denen wir uns im Nachhinein wünschen, wir hätten sie nie installiert. Wir empfehlen, die zweite Option zu wählen, bei der Updates automatisch im Hintergrund heruntergeladen, aber erst installiert werden, wenn Sie sie genehmigen, oder die dritte Option, die Sie lediglich benachrichtigt, wenn Updates verfügbar sind.

Das Verwalten von Anwendungssoftware ist problematischer, da es zumindest für Windows keinen zentralen Ort gibt, an dem Sie nach verfügbaren Updates suchen können. (Linux ist in dieser Hinsicht weit überlegen. Die meisten modernen Linux-Distributionen können automatisch ein zentrales Repository auf verfügbare Updates für das Betriebssystem und die meisten oder alle installierten Anwendungen überprüfen.) Unter Windows müssen Sie Updates für jede Anwendung selbst suchen.

Glücklicherweise suchen die meisten großen Anwendungen heutzutage und viele kleinere Anwendungen regelmäßig regelmäßig nach Updates oder fordern Sie zumindest dazu auf. Wir empfehlen, Anwendungen, die das Internet stark nutzen, genau im Auge zu behalten, z. B. Browser, E-Mail-Clients und P2P-Pakete. Exploits gegen solche Anwendungen sind relativ häufig und haben möglicherweise schwerwiegende Folgen. Andere Anwendungen sind zwar nicht risikofrei, erfordern jedoch keine so genaue Überwachung. Es ist beispielsweise weniger wahrscheinlich, dass Ihre CD-Brennanwendung oder ein Datei-Viewer eine schwerwiegende Sicherheitslücke aufweist. (Es ist nicht ungewöhnlich, obwohl der Acrobat Reader von Adobe mehrmals gepatcht wurde, um schwerwiegende Sicherheitslücken zu schließen.)

Gerätetreiber-Updates

Windows, Linux und alle anderen modernen Betriebssysteme verwenden eine erweiterbare Architektur, mit der ladbare Gerätetreiber Unterstützung für Geräte hinzufügen können, die nicht direkt vom Betriebssystemkern unterstützt werden. Ihr System verwendet Gerätetreiber, um Ihren Videoadapter, Soundadapter, Netzwerkadapter und andere Peripheriegeräte zu unterstützen.

Abgesehen vom BIOS und anderem Firmware-Code ist der Gerätetreibercode die am sorgfältigsten debuggte Software, die auf Ihrem PC ausgeführt wird. Daher ist es unwahrscheinlich, dass selbst bei alten Treibern erhebliche Fehler auftreten. Es ist jedoch immer noch eine gute Idee, nach aktualisierten Gerätetreibern Ausschau zu halten, da aktualisierte Treiber die Leistung verbessern, zusätzliche Funktionen unterstützen und so weiter. Im Allgemeinen empfehlen wir, Ihre Gerätetreiber jedes Mal zu aktualisieren, wenn Sie neue Hardware installieren.

Videoadaptertreiber (und in gewissem Umfang Audioadaptertreiber) sind ein Sonderfall, insbesondere wenn Sie 3D-Spiele auf Ihrem PC spielen. Hersteller von Videoadaptern aktualisieren ihre Treiber regelmäßig, um Unterstützung für neue Spiele hinzuzufügen und die Leistung für vorhandene Spiele zu optimieren. In vielen Fällen können die Leistungsverbesserungen erheblich sein, selbst wenn Sie einen älteren Videoadapter verwenden. Wenn Sie spielen, suchen Sie jeden Monat nach Videoadapter-Updates. Ansonsten sind alle drei bis sechs Monate ausreichend.

Firmware-Updates

Die Firmware befindet sich auf halbem Weg zwischen Hardware und Software. Firmware ist eine Software, die semi-permanent auf nichtflüchtigen Speicherchips in Ihrem PC gespeichert ist. Das Hauptsystem-BIOS ist beispielsweise die Firmware. Das Hauptsystem-BIOS ist jedoch keineswegs die einzige Firmware auf Ihrem System. Nahezu jedes Peripheriegerät, von Video- und Audioadaptern über Netzwerkkarten, RAID-Controller bis hin zu Festplatten und optischen Laufwerken, verfügt über eine eigene Firmware.

Wir empfehlen, nach Updates für Ihr Motherboard-BIOS und andere Firmware Ausschau zu halten. Bei der Entscheidung, ob diese Updates angewendet werden sollen, ist jedoch Vorsicht geboten. Nochmals im Allgemeinen: Wenn es nicht kaputt ist, reparieren Sie es nicht. In gewissem Maße hängt die Entscheidung davon ab, wie alt das Gerät ist. Bei neu eingeführten Komponenten werden häufig mehrere Firmware-Updates früh in ihrem Lebenszyklus zur Verfügung gestellt. Mit der Zeit werden Firmware-Updates in der Regel seltener und sind eher kleinere Korrekturen oder Funktionserweiterungen als bedeutende Updates.

Die Hauptausnahme sind optische Schreiber. Die Firmware in CD- und DVD-Brennern enthält ein Schreibschema, mit dem das Laufwerk die optimalen Schreibstrategien für verschiedene Marken und Medientypen verwenden kann. Mit der Einführung neuer Medienmarken aktualisieren Hersteller von optischen Laufwerken ihre Firmware, um die neuen Medientypen zu unterstützen. Wir empfehlen, bei jedem Kauf eines neuen Disc-Stapels nach Firmware-Updates für Ihren optischen Brenner zu suchen.

BRENNEN SIE IHRE BRÜCKEN

Es ist normalerweise einfach, sich von einem fehlerhaften Firmware-Update zu erholen. Wenn Sie beispielsweise die Firmware in Ihrem DVD-Brenner aktualisieren und diese nicht mehr ordnungsgemäß funktioniert, können Sie das Laufwerk normalerweise einfach mit der älteren Firmware-Version erneut aktualisieren und zu Ihrem Ausgangspunkt zurückkehren. Wenn Sie Ihr Motherboard-BIOS aktualisieren, sieht das anders aus. Ein fehlgeschlagenes BIOS-Upgrade kann dazu führen, dass die Karte unbrauchbar wird und zur Reparatur an das Werk zurückgeschickt werden muss. Die häufigste Ursache für fehlgeschlagene Motherboard-BIOS-Upgrades ist ein Stromausfall während des Aktualisierungsvorgangs. Schließen Sie Ihr System nach Möglichkeit an eine USV an, bevor Sie das Motherboard-BIOS aktualisieren.

Bessere Motherboards vermeiden dieses Problem auf zwei Arten. Einige haben zwei BIOS installiert. Wenn Sie während eines fehlgeschlagenen Updates einen Fehler machen, können Sie das System über das Sicherungs-BIOS starten und dann das primäre BIOS wiederherstellen. Intel verwendet eine andere, aber ebenso effektive Methode. Wenn der BIOS-Aktualisierungsprozess auf einem Intel-Motherboard fehlschlägt, setzen Sie einfach einen Jumper auf die BIOS-Wiederherstellungsposition. Selbst nach einem fehlgeschlagenen Update verfügt ein Intel-BIOS über genügend Smarts, um zu versuchen, vom Diskettenlaufwerk zu starten. Sie können die BIOS-Datendatei einfach auf eine Diskette kopieren, den Jumper auf die Wiederherstellungsposition setzen, das System neu starten und die automatische Installation des BIOS-Updates zulassen.

Windows Rot aushärten

Microsoft hat zwei sehr schlechte Designentscheidungen für Windows getroffen. Eigentlich haben sie viel mehr als zwei schlechte Entscheidungen getroffen, aber zwei sind von größter Bedeutung.

Das Konzept der Verwendung DLLs (( dynamisch verknüpfte Bibliotheken oder dynamische Linkbibliotheken ) war von Anfang an fehlerhaft, wie Millionen von Windows-Benutzern bestätigen können. Alte und neue Versionen derselben DLL mit demselben Namen können auf einem System nebeneinander existieren, und Windows bietet keine strenge Verwaltung dieser verschiedenen Versionen. Eine neuere Version einer Anwendung funktioniert häufig nicht mit einer älteren Version einer DLL, die erforderlich ist, was schon schlimm genug ist. Ältere Versionen einer Anwendung funktionieren jedoch möglicherweise nicht mit neueren Versionen der DLL. Das bedeutet, dass etwas so Einfaches wie die Installation eines Updates für ein Programm ein anderes beschädigen kann. Willkommen zu DLL Hölle .

Das Windows-Registrierung Der zweite Teil des Double Whammy ist offenbar nach dem Muster der in antiken Versionen von Novell NetWare verwendeten Buchbinderei gestaltet. Mit der Einführung von Windows NT verzichtete Microsoft auf die Verwendung einfacher Nur-Text-Konfigurationsdateien, um die zweifelhaften Vorteile einer zentralen Registrierung zu nutzen. Obwohl das Registrierungskonzept möglicherweise funktioniert hätte, wenn es ordnungsgemäß implementiert worden wäre, mit strengen Kontrollen und leistungsstarken Verwaltungstools, hat Microsoft nichts davon getan. Stattdessen ist die Registrierung ein riesiger Haufen Spaghetti, den selbst Experten nur schwer entziffern können. Die Registrierung auf einer typischen Windows-Box wächst wie Topsy, wobei veraltete Daten den Ort überladen und neue Daten ohne Berücksichtigung von Konflikten oder Abwärtskompatibilität ohne weiteres hinzugefügt werden. Microsoft bietet nur die grundlegendsten Tools für die Verwaltung der Registrierung, und selbst die beste kommerzielle Software für die Wartung der Registrierung kann nur so viel tun, um das Durcheinander zu beseitigen.

Das Ergebnis ist, dass jedes Windows-System die Keime seiner eigenen Zerstörung enthält. Im Laufe der Monate und Jahre, wenn neue Software installiert und alte Software gelöscht wird, wird Windows allmählich immer instabiler. DLL-Konflikte werden immer häufiger und die Leistung verlangsamt sich. Dieses Phänomen ist allgemein bekannt als Windows Rot . Sorgfältige Installationspraktiken und regelmäßige Bereinigung der Registrierung können Windows Rot verlangsamen, aber unserer Erfahrung nach kann nichts es vollständig aufhalten.

Microsoft behauptet, dass Vista das Windows Rot-Problem lösen wird, diesmal mit Sicherheit. Sie mögen sogar Recht haben, aber wir bezweifeln es. Leider ist die einzige sichere Lösung, die wir für Windows Rot kennen, wenn Microsoft Windows nicht von Grund auf neu schreibt oder Sie zu einem anderen Betriebssystem wechseln, die Festplatte auf Bare Metal zu reduzieren, Windows und alle Anwendungen neu zu installieren und Ihre wiederherzustellen Daten. Die meisten Power-User tun dies alle sechs Monate bis zu einem Jahr, aber selbst Gelegenheitsbenutzer werden wahrscheinlich davon profitieren, jedes oder jedes zweite Jahr eine Neuinstallation durchzuführen.

Ein sicherer Hinweis darauf, dass es Zeit für eine Neuinstallation ist, ist, dass sich Ihr System merkwürdig auf eine Weise verhält, die nicht auf einen Virus oder ein Hardwareproblem zurückzuführen ist, insbesondere wenn dies unmittelbar nach der Installation neuer Software, aktualisierter Treiber oder vorgenommener Änderungen auftritt andere wichtige Änderungen an Ihrem System. Windows Rot kann sich jedoch auf viel subtilere Weise manifestieren. Wenn Sie Ihr Windows-System ein oder zwei Jahre lang ohne Neuinstallation verwendet haben und es viel langsamer zu sein scheint als früher, ist dies wahrscheinlich nicht Ihre Vorstellung. Neben der langsamen Leistung kann Windows Rot eine Vielzahl von Problemen verursachen, von schwerwiegenden Speicherverlusten bis hin zu zufälligen Neustarts.

Da es so schwierig ist, die Details von Windows Rot zu bestimmen oder sogar zu wissen, inwieweit ein bestimmtes System darunter leidet, empfehlen wir, einfach einmal im Jahr eine Neuinstallation durchzuführen, unabhängig davon, ob Sie dies benötigen oder nicht.

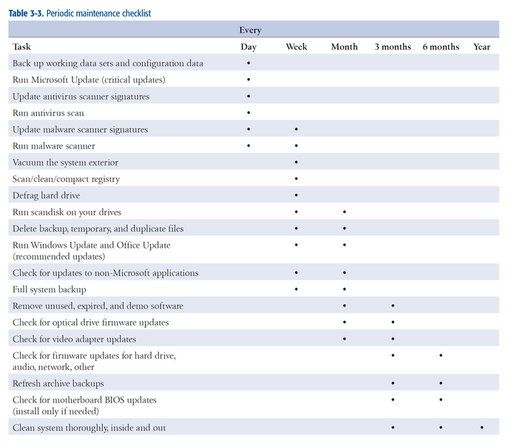

Eine Checkliste für die regelmäßige Wartung

Tabelle 3-3 fasst die Verfahren zusammen, die wir für die regelmäßige Wartung empfehlen.

Tabelle 3-3: Checkliste für die regelmäßige Wartung

Weitere Informationen zur Wartung von Computersystemen